研究人員針對中國駭客組織Volt Typhoon的攻擊行動提出警告,缺乏安全防護措施、廠商不支援的家用路由器、SOHO防火牆設備均為目標,他們會透過殭屍網路病毒發動攻擊

半年前美國警示大家要注意中國駭客組織Volt Typhoon的攻擊行動,並指出下一波駭客攻擊的目標不再只是美國,還會擴及亞洲地區的關鍵基礎設施。但究竟駭客如何入侵這些環境?如今有研究人員揭露相關細節。資安業者Lumen指出,這些駭客也同時運用殭屍網路KV-botnet來從事攻擊行動,其重要的環節便是先對家用路由器、SOHO辦公室防火牆等網路設備下手,再存取受害組織的內部環境。 中國駭客組織Volt Typhoon使用殭屍網路KV-botnet攻擊小型路由器【攻擊與威脅】

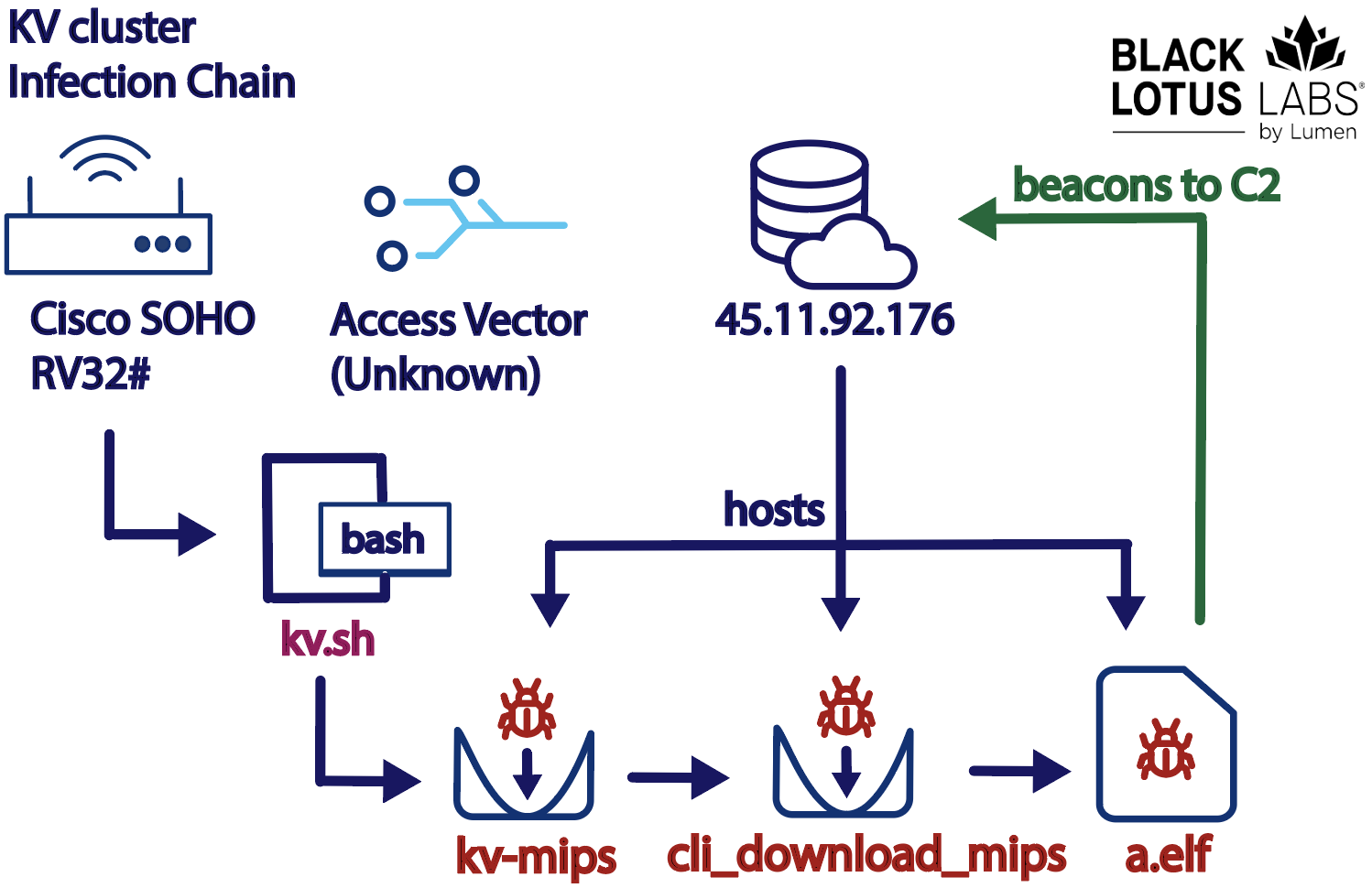

今年5月,美國政府與微軟對中國駭客組織Volt Typhoon的攻擊行動提出警告,指出駭客對美國通訊基礎設施下手,很有可能接下來會鎖定美國與亞洲地區的關鍵基礎設施,現在有研究人公布新的調查結果。資安業者Lumen指出,Volt Typhoon通常會以路由器、防火牆、VPN設備充當代理伺服器,使得惡意流量混入合法流量,讓攻擊變得更難以察覺。而在這一波行動裡,駭客鎖定Netgear ProSAFE防火牆、思科RV320路由器、居易(DrayTek)Vigor路由器,以及Axis多款IP網路攝影機而來,目的是入侵組織設置在網路環境邊緣的設備,然後從事網路間諜活動並收集機密資料。研究人員看到此殭屍網路的活動從2022年開始,並在今年8月、11月顯著增加,最近一波攻擊發生於12月5日。上述被鎖定的設備多半為家用或是SOHO辦公室設計,涵蓋Arm、MIPS、x86等架構,其共通點是生命週期已經結束,且缺乏相關的安全防護措施。駭客利用名為kv.sh的bash指令碼,終止特定的處理程序,並刪除目標裝置上的防護工具,而殭屍網路病毒與C2連線的過程中,會採用隨機的連接埠進行,再者,為隱匿攻擊行動,駭客的工具都在記憶體內運作而難以察覺。

今年5月,美國政府與微軟對中國駭客組織Volt Typhoon的攻擊行動提出警告,指出駭客對美國通訊基礎設施下手,很有可能接下來會鎖定美國與亞洲地區的關鍵基礎設施,現在有研究人公布新的調查結果。資安業者Lumen指出,Volt Typhoon通常會以路由器、防火牆、VPN設備充當代理伺服器,使得惡意流量混入合法流量,讓攻擊變得更難以察覺。而在這一波行動裡,駭客鎖定Netgear ProSAFE防火牆、思科RV320路由器、居易(DrayTek)Vigor路由器,以及Axis多款IP網路攝影機而來,目的是入侵組織設置在網路環境邊緣的設備,然後從事網路間諜活動並收集機密資料。研究人員看到此殭屍網路的活動從2022年開始,並在今年8月、11月顯著增加,最近一波攻擊發生於12月5日。上述被鎖定的設備多半為家用或是SOHO辦公室設計,涵蓋Arm、MIPS、x86等架構,其共通點是生命週期已經結束,且缺乏相關的安全防護措施。駭客利用名為kv.sh的bash指令碼,終止特定的處理程序,並刪除目標裝置上的防護工具,而殭屍網路病毒與C2連線的過程中,會採用隨機的連接埠進行,再者,為隱匿攻擊行動,駭客的工具都在記憶體內運作而難以察覺。

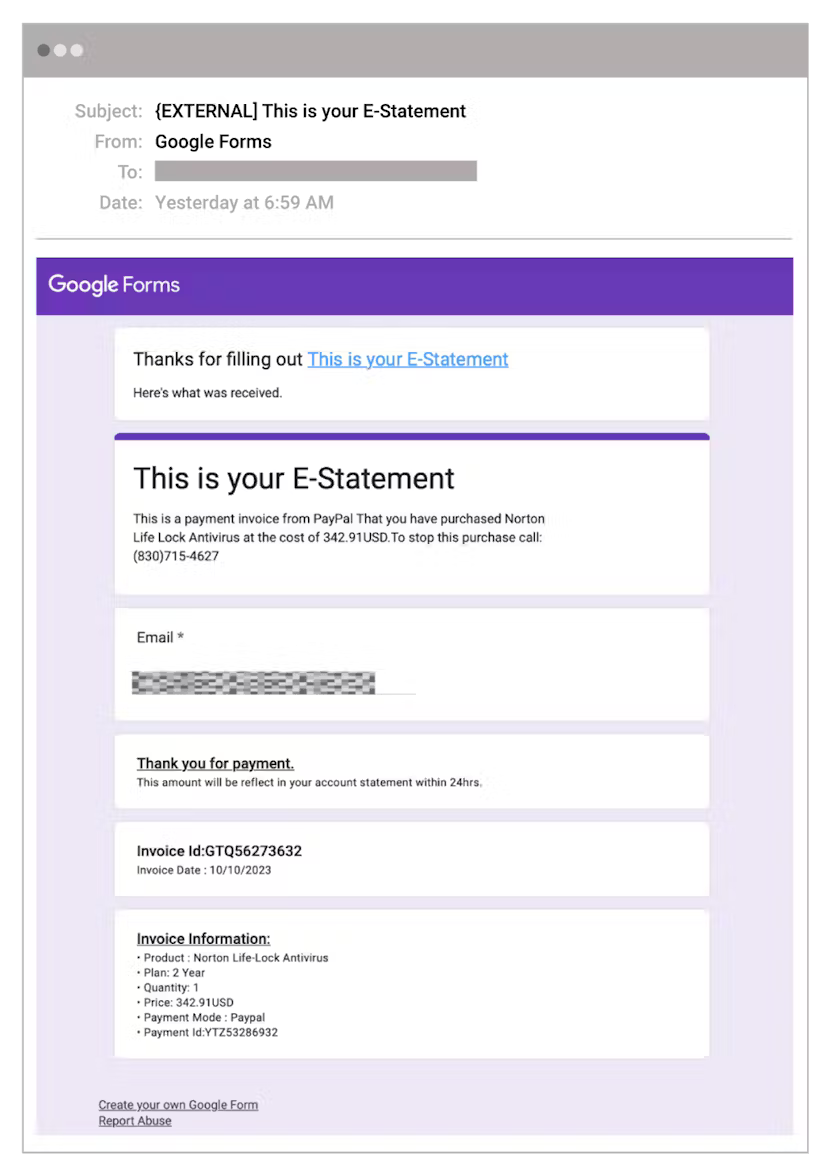

語音網釣攻擊BazarCall濫用Google表單突破資安系統攔截 在2021年首度出現的語音網釣攻擊BazarCall,當時駭客佯稱是防毒軟體廠商、電腦技術支援業者、影音串流平臺,假借付款通知或是服務訂閱確認的名義,聲稱收信人信用卡即將扣款,支付高額費用,若要取消必須撥打客服電話處理,而「客服」則會誘騙收信人在電腦上安裝惡意程式,近期再度有新的攻擊行動出現。郵件安全業者Abnormal揭露新一波BazarCall的攻擊行動,其手法與過往最大的不同,在於駭客濫用Google表單工具,對方先是建置帶有發票號碼、交易日期、付款資訊、購買產品名稱等假交易資訊的表單,並於表單啟用回應填寫者的功能,並自行填寫表單,輸入欲攻擊對象的電子郵件信箱,隨後依據此表單內容,Google會向該名人士寄送副本,而這些來源合法釣魚郵件,資安系統通常會予以放行,且因為信件來自這類表單服務,也可能讓收信人降低警覺。

在2021年首度出現的語音網釣攻擊BazarCall,當時駭客佯稱是防毒軟體廠商、電腦技術支援業者、影音串流平臺,假借付款通知或是服務訂閱確認的名義,聲稱收信人信用卡即將扣款,支付高額費用,若要取消必須撥打客服電話處理,而「客服」則會誘騙收信人在電腦上安裝惡意程式,近期再度有新的攻擊行動出現。郵件安全業者Abnormal揭露新一波BazarCall的攻擊行動,其手法與過往最大的不同,在於駭客濫用Google表單工具,對方先是建置帶有發票號碼、交易日期、付款資訊、購買產品名稱等假交易資訊的表單,並於表單啟用回應填寫者的功能,並自行填寫表單,輸入欲攻擊對象的電子郵件信箱,隨後依據此表單內容,Google會向該名人士寄送副本,而這些來源合法釣魚郵件,資安系統通常會予以放行,且因為信件來自這類表單服務,也可能讓收信人降低警覺。

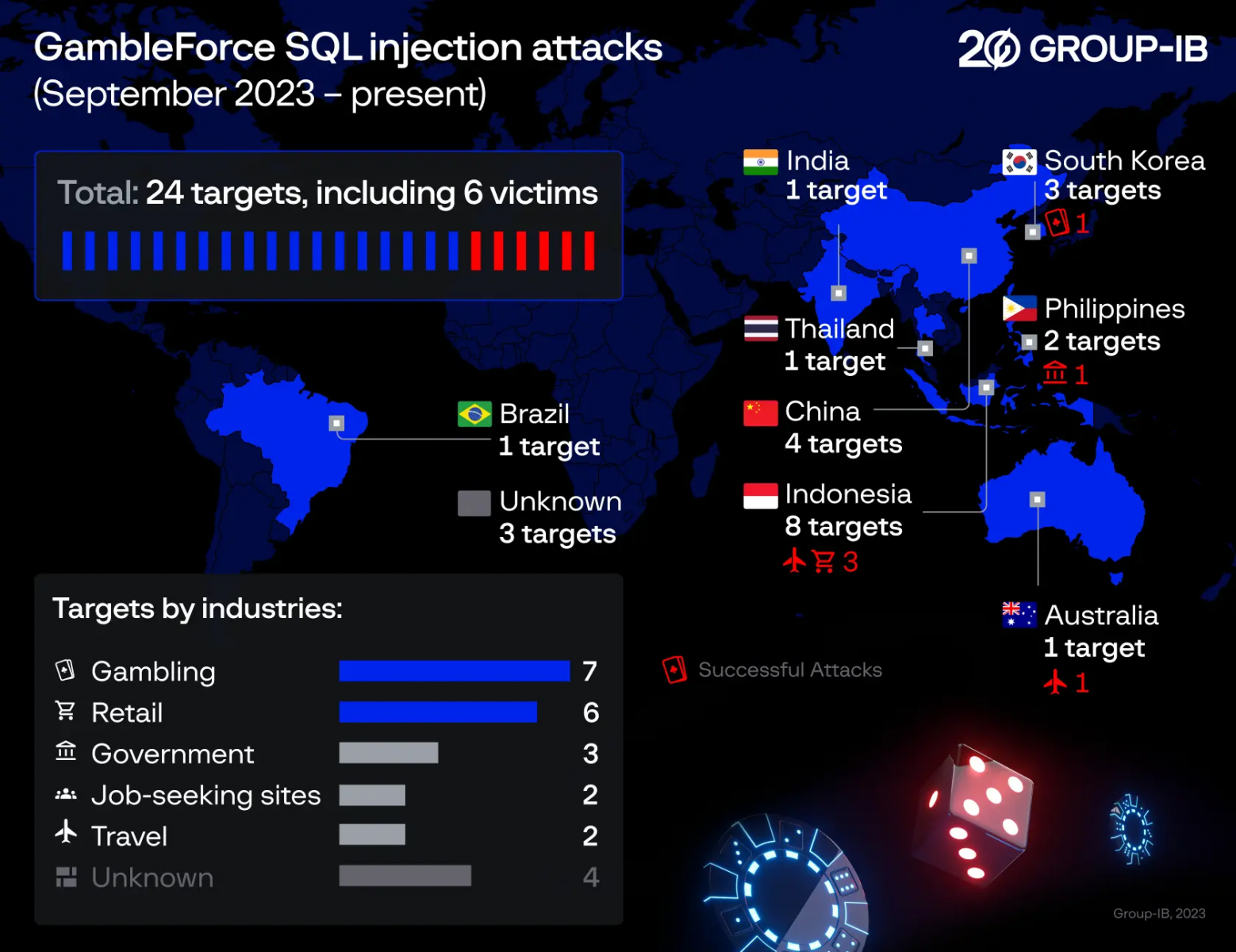

亞太地區企業遭到駭客組織GambleForce鎖定,發動SQL注入攻擊 資安業者Group-IB揭露從今年9月出現的駭客組織GambleForce,這些駭客鎖定澳洲、巴西、中國、印度、印尼、菲律賓、韓國、泰國而來,迄今已有24個企業組織遭到攻擊,其中有6起行動得逞。本次攻擊遭鎖定的組織,涵蓋賭場、零售業者、政府機關、求職網站、旅遊行業等領域。而駭客的攻擊手法相當基本但很有效,包含了SQL注入攻擊,或是挖掘內容管理系統(CMS)的弱點等,目的是竊取目標組織的敏感資料。研究人員指出,在不同的攻擊階段當中,這些駭客倚賴多種開源工具來進行,像是dirsearch、sqlmap、tinyproxy、redis-rogue-getshell,此外,他們也使用滲透測試工具Cobalt Strike,值得注意的是,研究人員在駭客的基礎設施當中,發現攻擊者曾使用中文下達命令。在其中一起鎖定巴西公司的攻擊行動裡,駭客利用了內容管理系統Joomla的中度風險漏洞CVE-2023-23752,從而進行SQL注入攻擊。

資安業者Group-IB揭露從今年9月出現的駭客組織GambleForce,這些駭客鎖定澳洲、巴西、中國、印度、印尼、菲律賓、韓國、泰國而來,迄今已有24個企業組織遭到攻擊,其中有6起行動得逞。本次攻擊遭鎖定的組織,涵蓋賭場、零售業者、政府機關、求職網站、旅遊行業等領域。而駭客的攻擊手法相當基本但很有效,包含了SQL注入攻擊,或是挖掘內容管理系統(CMS)的弱點等,目的是竊取目標組織的敏感資料。研究人員指出,在不同的攻擊階段當中,這些駭客倚賴多種開源工具來進行,像是dirsearch、sqlmap、tinyproxy、redis-rogue-getshell,此外,他們也使用滲透測試工具Cobalt Strike,值得注意的是,研究人員在駭客的基礎設施當中,發現攻擊者曾使用中文下達命令。在其中一起鎖定巴西公司的攻擊行動裡,駭客利用了內容管理系統Joomla的中度風險漏洞CVE-2023-23752,從而進行SQL注入攻擊。

12月9日Apache基金會發布資安公告,指出他們近期修補Java應用框架Struts路徑穿越漏洞CVE-2023-50164(CVSS風險評分9.8),但事隔一週傳出有駭客將其用於攻擊行動。Shadowserver基金會提出警告,他們看到有人試圖利用此漏洞的概念性驗證(PoC)程式碼,透過數個IP位址發動攻擊,呼籲IT人員要儘速套用新版軟體來修補漏洞。值得留意的是,這種漏洞有可能影響相當廣泛,例如,思科公布旗下產品採用Struts的情況,並清查是否受到該漏洞影響。資料來源

1. https://twitter.com/Shadowserver/status/1734919288257974380

2. https://xz.aliyun.com/t/131723

3. https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-struts-C2kCMkmT

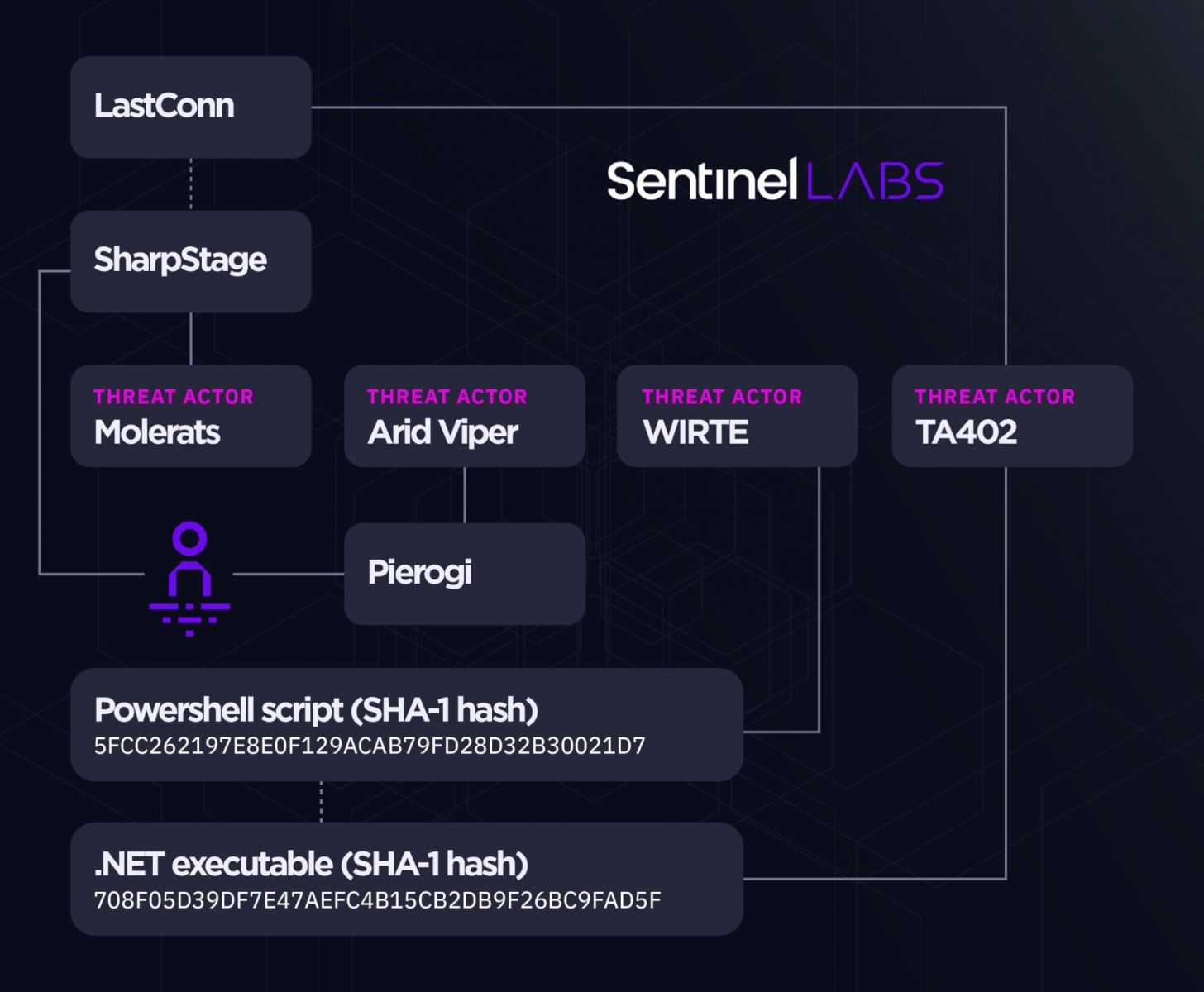

哈馬斯駭客組織Gaza Cyber Gang使用後門程式Pierogi++攻擊巴勒斯坦反對人士 以巴衝突進行期間超過2個月,激進組織哈瑪斯旗下的駭客鎖定以色列的網路攻擊已有數起,但這群駭客竟然也攻擊巴勒斯坦。資安業者SentinelOne揭露哈瑪斯駭客組織Gaza Cybergang最新一波的攻擊行動,對方使用阿拉伯語或是英文,製作讓巴勒斯坦民眾感興趣的資料做為誘餌,用來散布以C++開發的後門程式Pierogi++。研究人員指出,Gaza Cybergang旗下有3個團體從事這種後門程式的攻擊行動,分別為Molerats、Arid Viper(亦稱APT-C-23),以及另一個尚未被命名、曾從事Operation Parliament攻擊行動的組織。而對於這些駭客的目標,研究人員認為是針對反對哈瑪斯的巴勒斯坦人而來。

以巴衝突進行期間超過2個月,激進組織哈瑪斯旗下的駭客鎖定以色列的網路攻擊已有數起,但這群駭客竟然也攻擊巴勒斯坦。資安業者SentinelOne揭露哈瑪斯駭客組織Gaza Cybergang最新一波的攻擊行動,對方使用阿拉伯語或是英文,製作讓巴勒斯坦民眾感興趣的資料做為誘餌,用來散布以C++開發的後門程式Pierogi++。研究人員指出,Gaza Cybergang旗下有3個團體從事這種後門程式的攻擊行動,分別為Molerats、Arid Viper(亦稱APT-C-23),以及另一個尚未被命名、曾從事Operation Parliament攻擊行動的組織。而對於這些駭客的目標,研究人員認為是針對反對哈瑪斯的巴勒斯坦人而來。

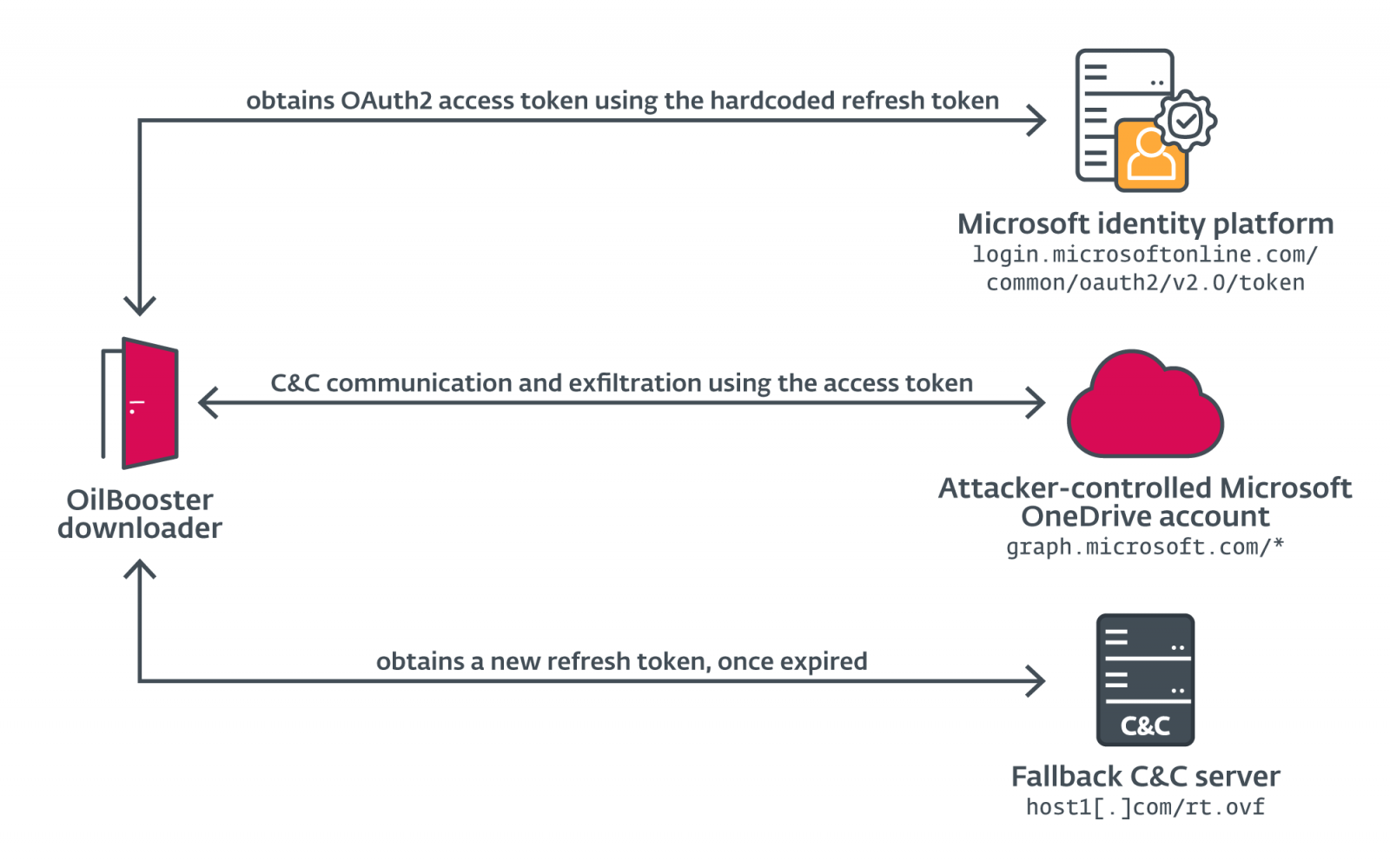

伊朗駭客OilRig透過惡意程式下載工具持續在以色列組織從事攻擊行動 資安業者ESET針對伊朗駭客組織OilRig(亦稱APT34、Hazel Sandstorm)的攻擊行動提出警告,對方從2022年開始,利用過往未曾公開的惡意程式下載工具SampleCheck5000(SC5k)、ODAgent、OilCheck、OilBooster,對以色列企業組織發動攻擊,並且持續進行惡意活動,對象涵蓋醫療保健、製造業、地方政府部門。

資安業者ESET針對伊朗駭客組織OilRig(亦稱APT34、Hazel Sandstorm)的攻擊行動提出警告,對方從2022年開始,利用過往未曾公開的惡意程式下載工具SampleCheck5000(SC5k)、ODAgent、OilCheck、OilBooster,對以色列企業組織發動攻擊,並且持續進行惡意活動,對象涵蓋醫療保健、製造業、地方政府部門。

資料來源:【資安日報】12月15日,小型路由器成中國駭客組織Volt Typhoon下手目標,駭客植入殭屍網路病毒,入侵受害組織進行間諜行動 | iThome