企業想要提升資安防護的成熟度,思科系統工程經理Michael Lin認為,可參考美國國家標準與技術研究所(NIST)的資安框架(Cybersecurity Framework,CSF),找出弱點並逐步加強。

周峻佑攝

資訊安全防護已經不再分企業的規模,即使是小型公司也可能遭受攻擊,因此思科系統工程經理Michael Lin認為,想要強化自身的資訊安全,企業可從美國國家標準與技術研究所(NIST)推出的資安框架(Cybersecurity Framework,CSF)著手,盤點企業的資安現況,找出需要優先著手改善的面向,他在Cisco Connect TPE大會上,講解企業應該怎麼運用上述的資安框架。

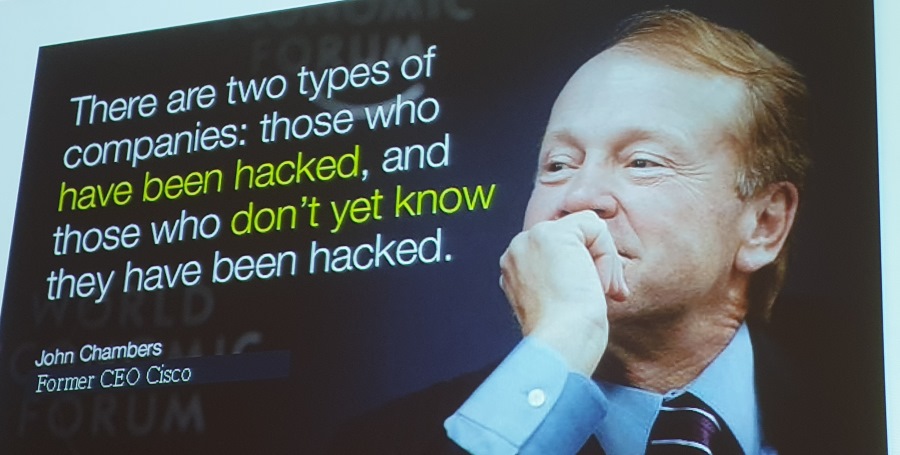

Michael Lin認為,企業必須隨時保持警戒,不能再存有僥倖的心態,認為攻擊不會發生在自己公司中。他引用了思科前執行長John Chambers曾經說過,世界上只有「已經遭駭」和「還不曉得已經遭駭」2種公司。由這樣的態勢,說明企業必須實踐資訊安全,同時也是在落實資訊的風險管理。

著手改善企業安全,需先規畫可行措施

然而,想要確實改善資訊安全,並非一蹴可幾,而是要透過妥善的規畫,公司的防護能力才能逐步有效得到強化。Michael Lin舉出了自己幫小孩架設樹屋與買車的例子,突顯事前規畫和評估的重要性。他因為在建置樹屋時事先進行相關的評估,並確認計畫的可行性再行動工,如今這個屋子已經完工多年,仍然相當堅固。

而在買車的例子中,所搭配的保險包含了最基本的責任險、全險,以及車碰車理賠保險項目等,這也導致車主所需付出的成本落差很大。因此,Michael Lin說,企業首先要問自己的是,要如何有效的管理公司的資安風險,於潛在的損失和進行防護的花費中,取得平衡?換言之,Michael Lin認為,企業必須評估自身的能力,規畫相關的資安防護措施才會有意義。

利用CSF資安框架,找出企業應強化的弱點

之所以Michael Lin建議企業參考美國國家標準與技術研究所的框架,他不只引用了美國現任總統川普與前任總統歐巴馬的說法,強調該框架對美國整體資訊安全的重要性,也指出CSF受到日本、英國、義大利、以色列等國政府採用。因此,這個框架的實用性已得到驗證。

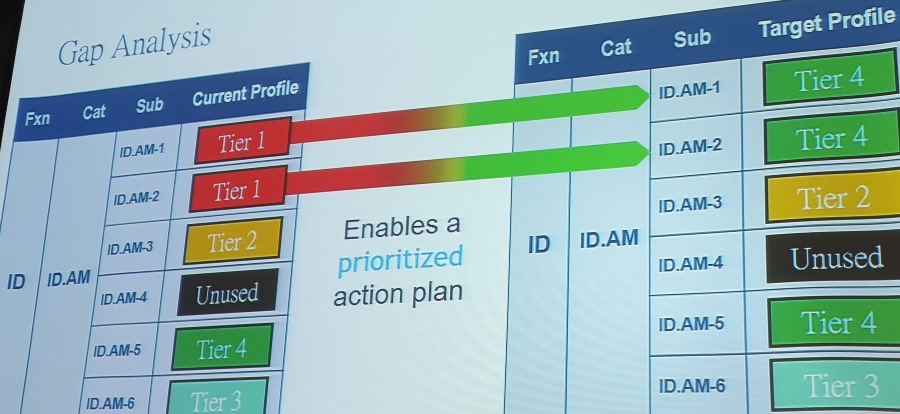

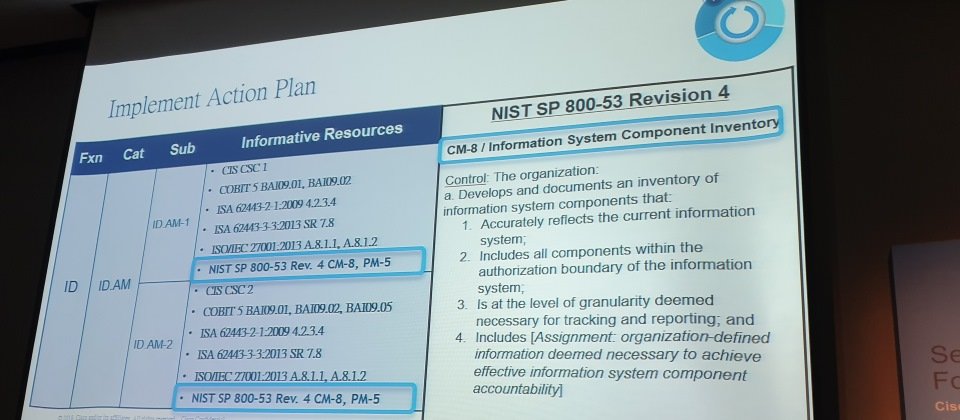

CSF針對資安的5大面向進行探討--包含了識別與列管資產、採取的防禦措施、偵測威脅機制、攻擊因應,以及災害復原等。Michael Lin表示,企業可針對CSF列出的項目,進行現況的檢視,進而找出風險較高之處,再予以安排改善時程。

企業在盤點內部各項目的安全程度之後,便從最迫切需要改善的Tier-1著手,挑選要改進的項目。而非一口氣將未達到Tier-4等級的項目(Tier-2和Tier-3),予以同時進行。

要值得留意的是,Michael Lin說,資安無法一次到位,更因為企業的資源有限,不是想強化什麼就進行,必須評估要先改善的項目,甚至會出現無法一體適用的情況。因此,Michael Lin除了鼓勵資安人員立即開始著手找出適合公司的計畫之外,也要讓高層主管參與其中,甚至最好可以找資安公司討論,使得改善企業資安防護的計畫能如期實現。