最近有兩隻令人矚目的勒索病毒,繼媒體報導專瞄準大企業,半年獲利近400萬美元的 Ryuk 勒索病毒後,新一波的勒索病毒MongoLock變種更狠, 會直接刪除特定目錄內的檔案, 中毒電腦在離線後仍會繼續刪除檔案,讓檔案無法回復。甚至會格式化並格式化可用的備份磁碟。

趨勢科技一直在關注新一波的MongoLock勒索病毒攻擊,這波攻擊會在感染時刪除檔案而非進行加密,並且會進一步掃描可用資料夾和磁碟來進行檔案刪除。此波勒索病毒從2018年12月開始出現,會要求受害者在24小時內支付0.1比特幣來取回據稱保存在駭客伺服器內的檔案。我們的監控資料偵測到200多個樣本,台灣、香港、韓國、英國、美國、阿根廷、加拿大和德國,是中毒數量最高的地區。趨勢科技的機器學習(Machine learning,ML)和行為偵測技術能夠主動地封鎖此勒索病毒。

與一般先加密的勒索病毒不同,直接刪除重要資料,備份硬碟,再發勒贖通知

2018年9月的MongoLock攻擊也是針對安全設定較弱的資料庫。此外,我們發現這勒索病毒被放在PythonAnywhere上,這是基於Python的線上整合開發環境(IDE)和網頁託管服務。連到hxxp://update.pythonanywhere.com/d會下載可執行檔 (update.exe),同時連到hxxp://update.pythonanywhere.com將使用者導到中文編寫的遊戲網站模擬頁面(PythonAnywhere已經了移除此網站)。駭客會經常地更改網站上的勒索病毒,使用hxxp://{user-defined}.pythonanywhere.com的主機可能都容易被濫用。

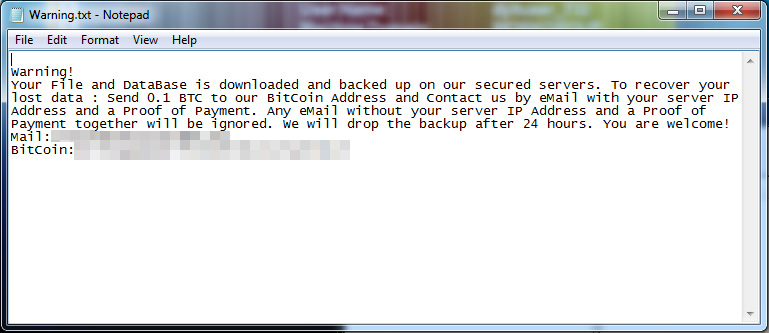

與一般看到的勒索病毒加密行為不同,此變種會刪除在磁碟A和D內找到的重要資料並將勒贖通知加入資料庫。

圖1、MongoLock留在中毒資料庫的勒贖通知。

勒索病毒會掃描和移除「 文件 」、「 桌面 」、 「 最近 」、「 我的最愛 」、「

音樂 」、「 影片 」和「 資源回收筒 」等特定資料夾內的檔案,並格式化可用的備份磁碟。根據勒贖通知,被刪除檔案的副本會用加密的HTTPS協定上傳到一個網址,我們追蹤電子郵件找到託管在ToR網路內的命令與控制(C&C)伺服器。中毒電腦在離線後仍會繼續刪除檔案,讓檔案無法回復。我們透過沙箱分析沒有發現資料庫掃描和搜尋的跡象,這可能代表資料刪除只針對特定目錄內找到的實體檔案。

勒索病毒持續覬覦能夠獲取最大利潤的產業

在最近的Ryuk勒索病毒攻擊據報讓美國主要報紙印刷業務停擺之後,我們繼續地關注並調查此攻擊活動。我們懷疑網路犯罪分子仍在研究能夠獲取最大利潤的產業,建議企業該重新審視並確保自己部署了該有的安全政策和軟體。建議管理者檢查線上資料庫和伺服器設定以做好防護。為了抵禦此威脅:

- 更新你的系統和軟體來避免成為讓網路犯罪分子可用的進入點或感染管道。

- 實作3-2-1 備份原則。

- 使用能夠掃描和封鎖惡意網址的多層次安全解決方案。

趨勢科技解決方案

趨勢科技的XGen安全防護為資料中心、雲端環境、網路和端點,提供能夠對抗各類威脅的跨世代威脅防禦技術。它融合了高保真機器學習(Machine learning,ML)與其他偵測技術和全球威脅情報,能夠全面性地抵禦進階惡意軟體。精準、最佳化、環環相扣的XGen防護技術驅動著趨勢科技一系列的防護解決方案:Hybrid Cloud Security(混合式雲端防護),User Protection(使用者防護)和Network Defense(內網防護)。

入侵指標

| SHA256 |

698be23b36765ac66f53c43c19ea84d9be0c3d7d81983726724df

6173236defa |

| 偵測名稱 |

RANSOM.WIN32.MONGOLOCK.THOAOBAI |

惡意網域/網址:

- Hxxp://update.pythonanywhere.com/d(病毒載體)

- Hxxps://s.rapid7.xyz / 104.27.178.191(C&C)

@原文出處:Ransomware MongoLock Immediately Deletes Files, Formats Backup Drives

資料來源:勒索病毒MongoLock變種不加密,直接刪除檔案,再格式化備份磁碟,台灣列為重大感染區