高通DSP晶片有重大安全漏洞,將允許駭客竊取裝置資訊、執行服務阻斷攻擊,或植入惡意程式,波及全球超過40%的手機,包括Google、三星、LG、小米或OnePlus高階機種

文/陳曉莉 | 2020-08-07發表

資安業者Check Point近日揭露,高通(Qualcomm)的數位訊號處理器(Digital Signal Processor,DSP)含有重大的安全漏洞,將允許駭客竊取裝置資訊、執行服務阻斷攻擊,或植入惡意程式,恐將波及逾40%的手機。Check Point準備在本周末舉行的DEFCON虛擬安全會議上,公布研究細節。

DSP為一整合軟體與硬體設計的系統單晶片,可用來支援裝置上的多種功能,包括充電能力、多媒體經驗,或是語音功能等,所有現代化手機都至少含有一個DSP,而高通所開發的Hexagon DSP則被應用在全球超過40%的手機上,包括由Google、三星、LG、小米或OnePlus打造的高階手機。

Check Point安全研究人員Slava Makkaveev表示,他們在Hexagon SDK上發現有許多嚴重的漏洞,使得不管是高通本身的Hexagon DSP或是嵌入客戶自製程式的DSP出現了逾400個潛在的安全漏洞,基本上,Hexagon SDK的漏洞幾乎讓所有高通的DSP函式庫都存在著安全風險。

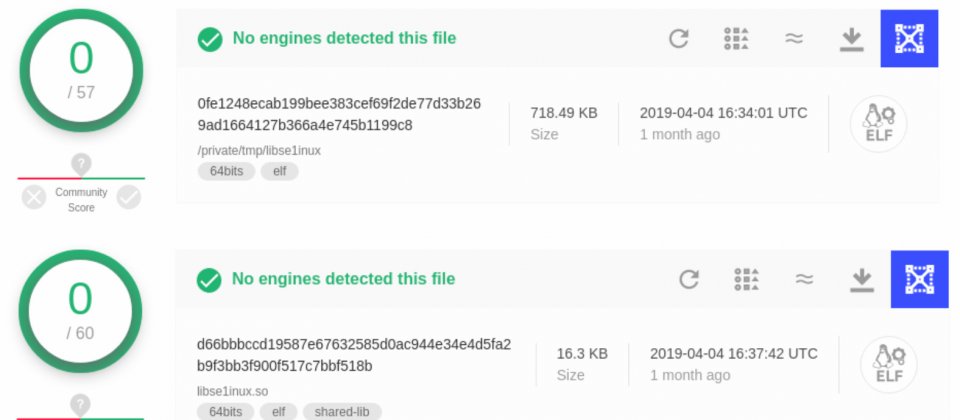

位於Hexagon SDK上的安全漏洞包括CVE-2020-11201、CVE-2020-11202、CVE-2020-11206、CVE-2020-11207、CVE-2020-11208 與CVE-2020-11209,它們造成DSP晶片上,出現了超過400種易受攻擊的程式碼。

Check Point表示,相關的漏洞與脆弱性將允許駭客在不需使用者的互動下,把手機變成完美的間諜裝置,可自手機汲取照片、影片、通話紀錄、即時麥克風資料、GPS或位置資訊;而且駭客還可執行服務阻斷攻擊,讓手機失去能力,而永遠無法再存取裝置上的資料;或是直接在手機上嵌入無法移除的惡意程式。

Makkaveev則準備在DEFCON會議上展示,如何利用一個Android程式來繞過高通的簽章,並於DSP上執行程式碼,以及可能因此而衍生的其它安全問題。

Check Point已將漏洞與技術細節,轉交給高通及相關的製造商,Bleeping Computer則取得了高通的回應。高通表示,他們正努力確認此一問題並提供適當的緩解措施予製造商,目前並無證據顯示相關漏洞已遭到開採,但用戶也應在更新程式出爐後儘速部署,且只自可靠的程式市集上下載行動程式。