安全廠商Digital Shadows發現,今年來自SMB伺服器檔案共享、FTP與rsync伺服器等來源的資料曝險規模,比去年同期還高出7.5億份

文/ | 2019-05-31發表

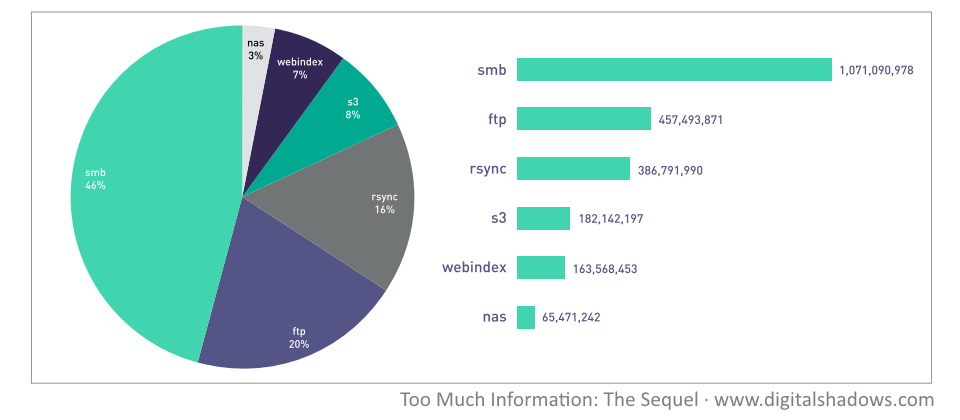

從洩密的服務類型來看,從SMB伺服器曝險的資料比例最大,占了近5成,FTP及rsync伺服器各佔20%和16%。(圖片來源/Digital Shadows)

安全專家發現組態不當的伺服器、雲端服務及儲存系統,包括SMB檔案共享、Amazon S3等,導致高達23億份薪資、信用卡、醫療資訊等極端機密資訊公開於網路上,可能使用戶遭身份濫用、惡意程式攻擊或財務損失等風險。

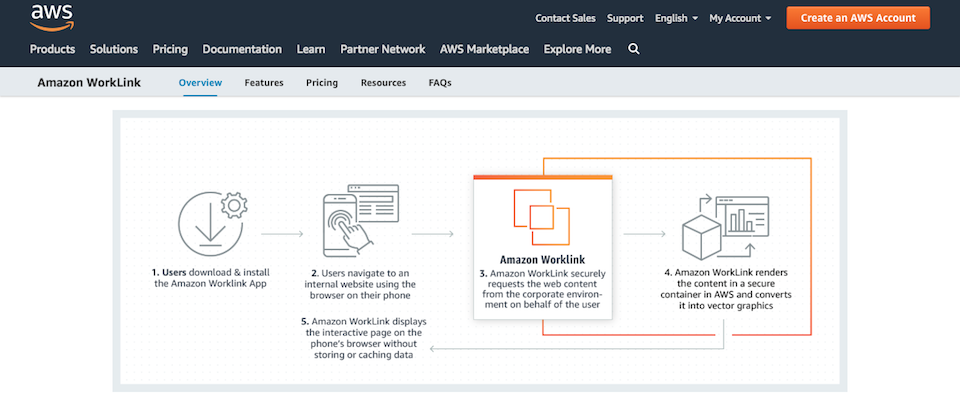

安全廠商Digital Shadows的Photon 研究小組,偵測到的曝光資料分佈於SMB檔案共享、組態不當的網路儲存(NAS)裝置、FTP與rsync伺服器,以及Amazon S3 儲存貯體(bucket)。研究人員說,這次發現的曝險規模,要比去年4月發現的還要高出7.5億份。

從洩密的服務類型來看,從SMB伺服器曝險的資料比例最大,FTP及rsync伺服器各佔20%和16%。若以地區來看,美國受害最嚴重,有超過3.26億份檔案曝光,居次的法國和日本,則各以1.51億及7,700萬份檔案分居歐亞之冠。

這些資料許多可不是普通資訊,而是極敏感的資料,包括470萬份醫療檔案,如DICOM 醫療影像檔,其中的440萬筆資料可能已經曝光。有些X光及掃瞄檔案還附有患者個人姓名、出生日期與保險資料,可讓駭客讀取隱私資訊、竊取身份、甚至從事網路犯罪。

研究人員還發現一家英國IT顧問公司讓21萬筆用戶檔案不慎曝光,當中包括用戶全名及密碼。另有個人用戶存放相片、護照掃瞄檔、銀行明細單等資訊的伺服器,也公開於網路上。

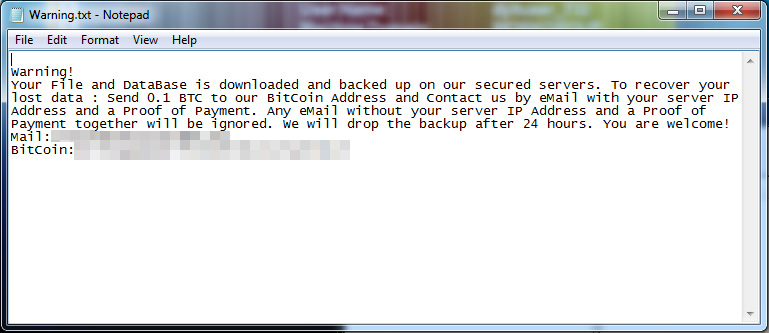

這些資料不僅是曝光,有的更已經遭到駭客染指。研究人員發現有1,700萬筆檔案已被勒索軟體加密,當中還有不少備份資料。而其中有200萬份是遭到5月間肆虐的MegaLocker變種NamPoHyu的毒手。

不過安全公司也發現業者今年在資料控管表現上,比起去年也有所進步。例如去年11月Amazon推出Block Public Access功能後,使S3資料外洩的檔案數由1,600萬份降到2000份以下。此外,在GDPR上路後,荷蘭及盧森堡資料曝光率也大幅減少。研究人員並指出,若缺乏良好的使用者教育,再好的安全技術也是枉然。