根據WordPress外掛安全服務業者Patchstack觀察,在2021年有29%含有重大安全漏洞的WordPress外掛,負責的開發者選擇忽略修補作業甚至直接下架了事

文/陳曉莉 | 2022-03-10發表

專門提供WordPress外掛程式安全服務的Patchstack,本周出版了WordPress安全狀態的年度報告,指出在2021年所發現的WordPress外掛程式重大安全漏洞中,有29%沒有被開發者修補,而且使用者可能渾然不覺。

開源的WordPress為全球最熱門的內容管理系統,去年全球大約有43.2%的網站採用WordPress建置,高於2020年的39.5%,這些WordPress網站使用了各式各樣的外掛程式來改善網站功能或呈現,也讓專門強化WordPress外掛程式安全性的資安公司應運而生,如Wordfence或Patchstack。根據Patchstack去年的分析,每個WordPress網站平均採用了18個不同的外掛程式或主題。

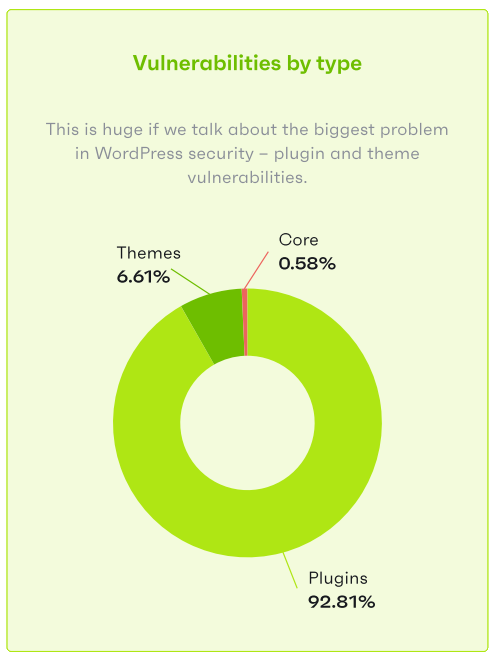

Patchstack的調查顯示,2020年在有關WordPress的安全漏洞中,3.78%出現在WordPress核心,卻有96.22%現身於外掛程式及主題,但到了2021年,外掛程式及主題的漏洞卻增加到99.42%,主題占了6.61%,外掛程式則是92.81%,WordPress核心漏洞降至0.58%。

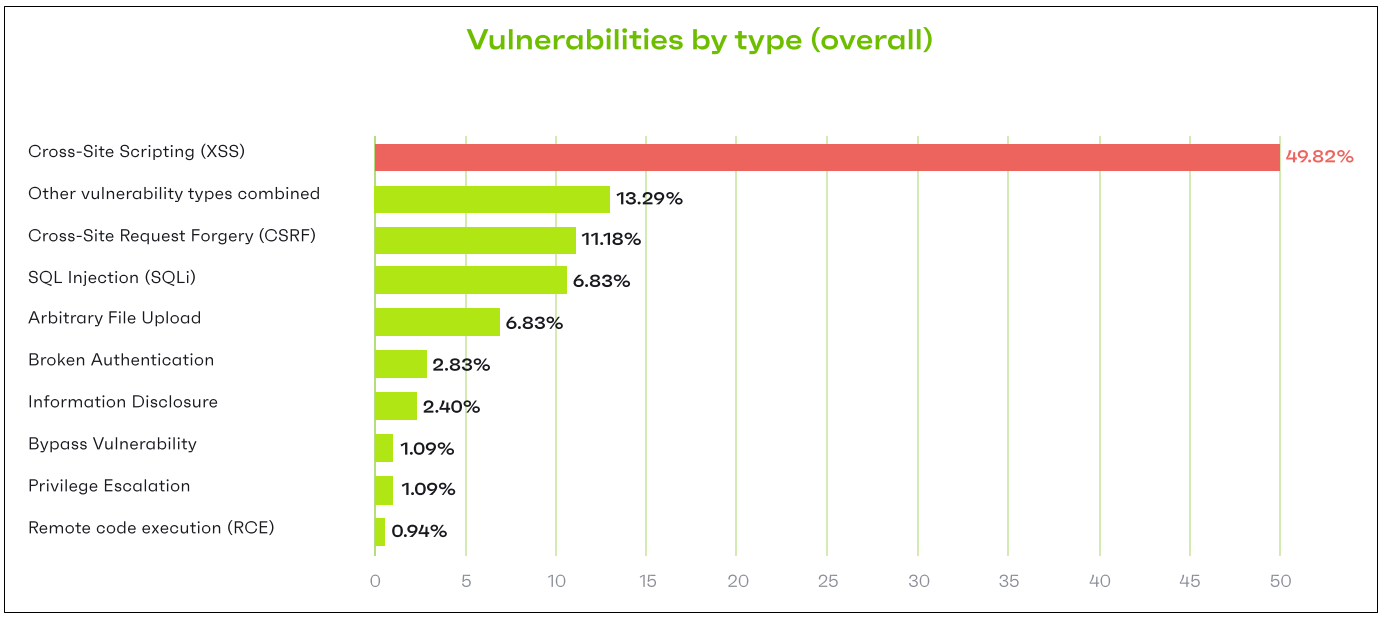

這些漏洞以跨站指令碼(Cross Site Scripting,XSS)為首,總計占了49.82%,居次的是跨站請求偽造(CSRF)的11.18%,僅有0.94%屬於遠端程式攻擊漏洞。值得注意的是,在所有的WordPress網站中,有42%都安裝了至少1個含有安全漏洞的元件。

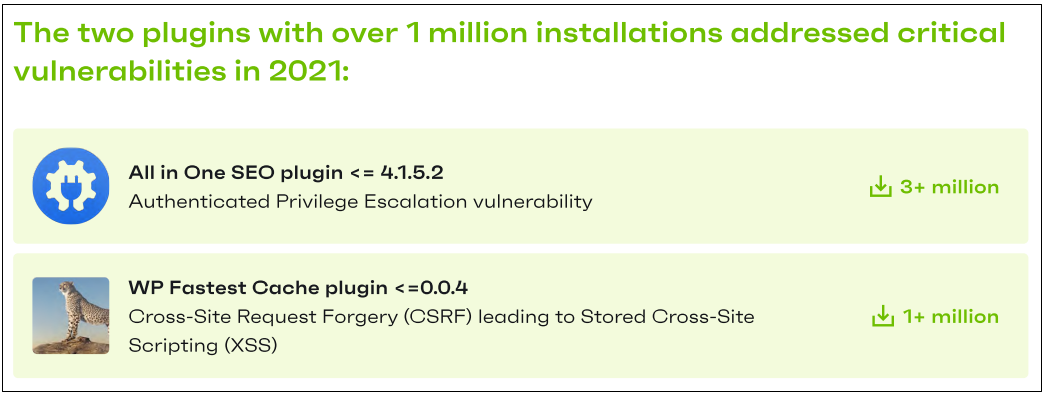

此外,在所有的漏洞中,有3.41%被列為重大等級,CVSS風險評分超過9,去年總計有35個WordPress外掛程式漏洞被列為重大等級,其中一個藏匿在All in One SEO plugin中,該外掛程式的安裝數量超過300萬,另一個出現在WP Fastest Cache plugin,安裝數量也超過100萬。

儘管上述兩個外掛程式開發者都已修補了漏洞,但也有高達29%的外掛程式重大漏洞並沒有被修補。Patchstack說,這些未修補的外掛程式有時只是簡單被WordPress、其它市集或開發者下架,並沒有警告既有的用戶,代表使用者必須手動檢查這些外掛程式的版本別或安全狀態,再加以移除或選擇其它的替代程式。

Patchstack的調查還曝露出另外一個問題,亦即儘管WordPress生態體系存在著許多安全漏洞,但WordPress網站並沒有太多的安全預算,例如有28%完全沒有安全預算,有27%每月的安全預算低於3美元,只有7%每月會編列50美元的安全預算。