不少Windows 10用戶的Windows Defender在執行掃描時,即便沒有變更相關設定,這款安全軟體總是會跳出掃描因規則變更而跳過特定檢查項的通知,外界懷疑這個功能臭蟲與微軟的安全更新有關

文/陳曉莉 | 2020-03-23發表

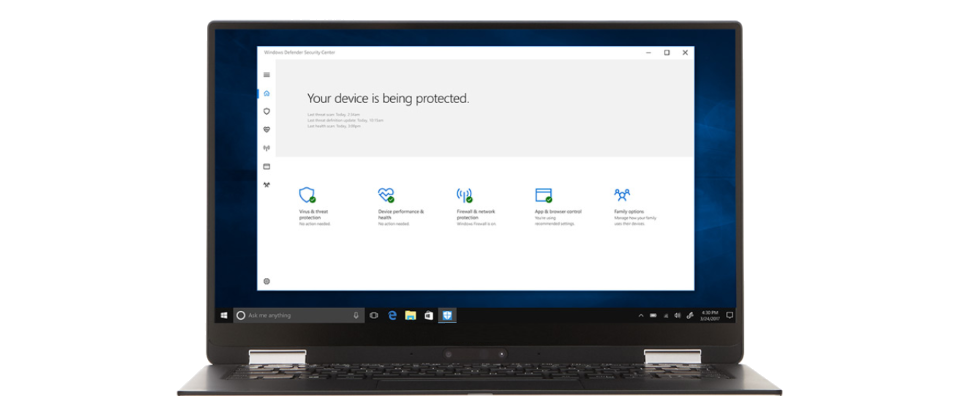

最近又有Windows 10用戶抱怨,當他們在執行例行性的Windows Defender掃描時,它會跳出一個病毒掃描跳過特定檢查項的通知,並表示這是因為網路掃描設定或相關項目已被排除所造成的,但其實他們並未設定這些東西,而且不管是採用快速掃描或是完整掃描都會出現,令人懷疑是微軟的更新,又破壞了Windows Defender。

在類似的抱怨紛紛出籠之後,BleepingComputer 試著複製同樣的問題,發現它出現在Windows Defender 4.18.2003.6版本中,而Windows Defender 4.18.2003.6-1也遭遇同樣的情境。

不管是BleepingComputer或其它Windows用戶,都堅稱他們沒有排除任何掃描項目,也沒有變更網路設定,但Windows Defender仍然以此一莫名的原因,在掃描時跳過了某些檢查項。

從使用者開始抱怨的時間推測,此一問題是從微軟今年3月10日展開的Patch Tuesday之後才出現的,使得外界懷疑它與微軟的安全更新有關,只是迄今微軟尚未回應此一問題。

去年9月微軟釋出更新,以修補Windows Defender的臭蟲時,曾意外導入了另一個新的臭蟲,造成不管是執行快速或完整掃描時,都只有短短幾秒鐘就結束了,根本無法真正執行掃描功能。